為了讓使用自己域名信箱的組織夥伴,利用 netiCRM 寄送電子報、通知信時,降低擋信與被當成假冒信件的機會,我們自 2023 年 2 月起已全面調整寄信機制:新增寄件者前,必須完成 SPF 與 DKIM 設定並通過驗證。若有需要,可進一步設定DMARC。

- SPF=寄件人名單:公告「我只會用這些快遞公司(發信來源)送件」。收件端會對照名單判斷來源是否合法。

- DKIM=防偽封蠟:信件封口有專屬火漆印章(數位簽章)。能證明信是你寄的、內容沒被拆改,且印章要用你的網域。

- DMARC=處理指南(進階):遇到可疑包裹要「先觀察」「丟垃圾匣」「直接退件」。建議在 SPF/DKIM 穩定通過後再加入。

開始設定前注意事項

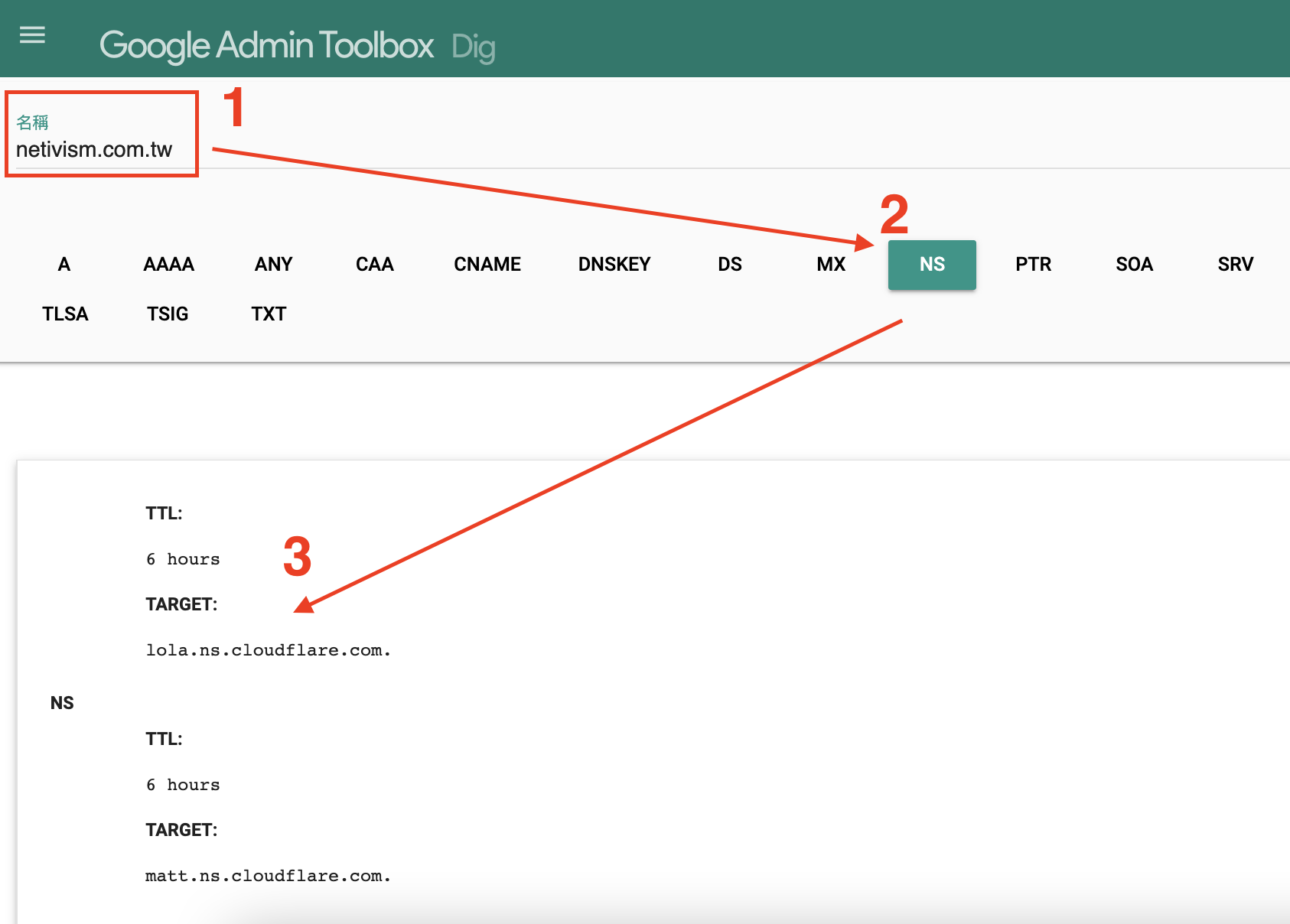

SPF 與 DKIM 都需要到網域代管商(DNS)後台新增或修改紀錄,因此需要取得 DNS 管理登入資訊。若貴會沒有合作的網管與 IT 人員,或忘記網域代管商與登入方式,可先依下列方式查詢:

到 Google Admin Toolbox Dig,最上方「名稱」輸入您的信箱域名。例如 support@netivism.com.tw 要查 netivism.com.tw:

- 在「名稱」輸入

netivism.com.tw - 按下「NS」

- 可看到網域代管商(例:cloudflare.com),如下圖

若找到域名代管商,但找不到註冊信箱導致無法登入,可嘗試:

- 搜尋各主要信箱的帳單通知(多為 Email 通知繳費或到期)。找到後即可用「忘記密碼」取回登入。

- 到 whois365 輸入網域名稱,查看 Administrative/Technical Contact 的信箱並嘗試登入。

- 或從網域註冊商介面更換 DNS 管理單位。

netiCRM 電子報寄送與 SPF 設定(必做)

SPF 是 DNS 記錄,用來宣告「哪些郵件伺服器(含網絡行動科技伺服器)被允許代表您的網域寄信」。完成設定後,收件端比較不會把您的信當成假冒,也能降低擋信與進垃圾匣的機率。

注意:SPF 設定驗證通過後請不要隨意變更;且 SPF 只能有 一筆 TXT 記錄(把所有設定寫在同一行)。有些平台不用引號,請依平台為準。

情況一:尚未設定過 SPF TXT 紀錄

| 項目 (Host/Name) | 類型 (Type) | 值 (Value/Points to) |

|---|---|---|

<您的網域> |

TXT |

"v=spf1 include:spf.neticrm.net ~all" |

生效時間:常見為數小時(最多 24–48 小時,視 DNS 與 TTL)。

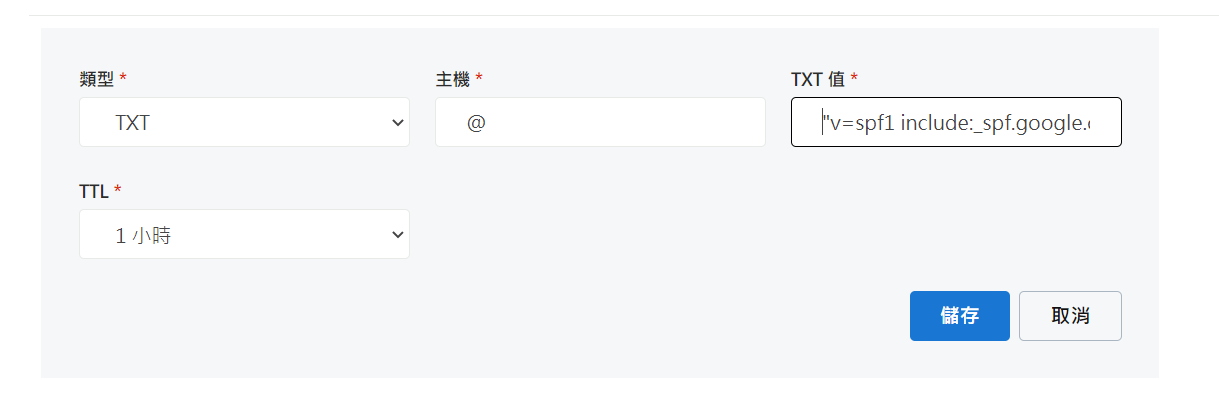

情況二:已設定過 SPF TXT 紀錄(把 netiCRM 併入同一筆)

| 原使用服務 | 項目 (Host/Name) | 類型 (Type) | 新的值(併入 netiCRM 後) |

|---|---|---|---|

| Google Workspace | <您的網域> |

TXT |

"v=spf1 include:_spf.google.com include:spf.neticrm.net ~all" |

| Microsoft 365 | <您的網域> |

TXT |

"v=spf1 include:spf.protection.outlook.com include:spf.neticrm.net ~all" |

切記:SPF 的 TXT 記錄只能有一行,請勿新增第二筆 SPF。

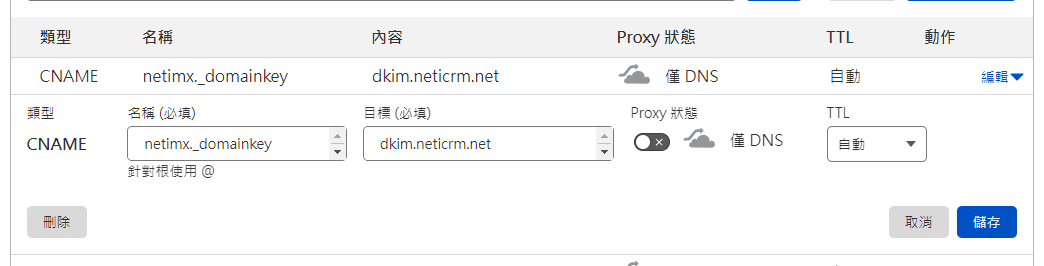

DKIM 驗證方式(必做)

DKIM 是每封信的「防偽封蠟」。請在您的網域加入 DKIM 設定,讓寄出的信件以您的網域簽章,提升可信度並避免顯示「透過…」。

| 項目 (Host/Name) | 類型 (Type) | 值 (Value/Points to) |

|---|---|---|

netimx._domainkey.<您的網域> |

CNAME |

dkim.neticrm.net |

- 名稱欄位差異:Cloudflare、Linode 等平台可能只需填

netimx._domainkey;其他平台需填完整netimx._domainkey.<您的網域>。

完成後,您的 DKIM 設定將會是:

netimx._domainkey.oooo.org.tw CNAME dkim.neticrm.net

生效時間:常見為數小時(最多 48 小時)。

使用 Cloudflare 域名代管,設定 DKIM 請注意

- 請務必選擇 DNS Only,不要選擇 Proxy。

- 在名稱欄位輸入

netimx._domainkey.oooo.org.tw並設定dkim.neticrm.net後,Cloudflare 介面可能僅顯示netimx._domainkey(Cloudflare 會隱藏根網域)。約 12–24 小時後,到 Email 寄信者 的「驗證 SPF/DKIM」按「重新整理」,比對是否正確;若無法通過,請截圖提供客服協助。

使用 GoDaddy 域名代管,如何設定 DKIM

設定參考:

DMARC(像「包裹處理指示」:先觀察,再決定要不要擋)

請先完成並通過 SPF、DKIM,再設定 DMARC。我們可以把 DMARC 想成:給全世界收件警衛的「處理指南」。當您的信件抵達時,收件系統會先看 SPF(寄件人名單)與 DKIM(防偽封蠟)是否通過、而且與寄件網域一致;DMARC 就是告訴對方:如果看起來不像我寄的,要怎麼處理?(先放行觀察、或更嚴格的做法)

特別注意事項

- 同一網域有多個發信來源:若貴會同時使用其他郵件系統(例:學校/公司 SMTP、第三方 EDM 平台、網站主機自動寄信),請務必確認它們也各自完成 SPF/DKIM,並與寄件網域 對齊。否則在啟用 DMARC 後,這些來源可能因驗證不符而被隔離(垃圾匣)或拒收。

- 網絡行動科技能處理的範圍:本手冊的設定可確保透過 netiCRM 寄出的信件通過 SPF/DKIM/DMARC。若為其他發信系統產生的寄信問題(未完成對應設定而被 DMARC 影響),需由該系統或貴會的 IT/代管單位協助處理。

- 若需要設定更嚴格的規則,請透過客服系統提出,可能需額外費用。

- DMARC 的設定是讓收件伺服器能夠辨識哪些寄件來源是經過組織授權的,並根據政策進行處理。請注意,DMARC 的主要功能在於提供身份驗證的依據,並不等同於收件方對垃圾郵件的判斷機制,兩者目的與作用不同。

設定方式(擇一即可)

方式一:新增CNAME 快速起手(建議)

- 到網域代管(DNS)後台,新增 CNAME 記錄。

- 設定如下(把

<您的網域>換成貴單位網域):

| 項目 (Host/Name) | 類型 (Type) | 值 (Value/Points to) |

|---|---|---|

_dmarc.<您的網域> |

CNAME |

dmarcx.neticrm.net |

這是「觀察模式」(不擋信、收集結果),適合先上線觀察。

方式二:TXT 自行輸入(較進階的使用方式)

- 到 DNS 後台,新增 TXT 記錄。

- 設定如下(把

<您的網域>換成貴單位網域):

| 項目 (Host/Name) | 類型 (Type) | 值 (Value/Points to) |

|---|---|---|

_dmarc.<您的網域> |

TXT |

"v=DMARC1; p=none;" |

若希望收到彙整報告、並採較寬鬆對齊,可改為:

| 項目 (Host/Name) | 類型 (Type) | 值 (Value/Points to) |

|---|---|---|

_dmarc.<您的網域> |

TXT |

"v=DMARC1; p=none; rua=mailto:it@<您的網域>; aspf=r; adkim=r" |

驗證與觀察

- 等候 DNS 生效(常見約 3 小時,依各家而定)。

- 再從 netiCRM 寄一封測試信到外部信箱(如 Gmail)。

- 在收件端檢視「原始郵件標頭」,確認 DMARC 顯示 pass(觀察模式不擋信)。